Информационная безопасность

О ТЕХНИЧЕСКИХ МЕРАХ БЕЗОПАСНОСТИ КОНФИДЕНЦИАЛЬНОЙ ИНФОРМАЦИИ

ДИНЕКА Виктор Иванович,

доктор юридических наук, профессор;

ЖЕРЕБЕНКОВ Роман Владимирович,

аспирант Института международного права и экономики им. А.С. Грибоедова. E-mail: pototsky@adm.iile.ru

Краткая аннотация: в статье рассматриваются меры безопасности конфиденциальной информации технического характера и, прежде всего, основные механизмы и некоторые технические средства реализации обеспечения защиты от внутренних угроз.

The article considers the measures of security of confidential information of a technical nature and, above all, the basic mechanisms and some of the technical means of implementing provide protection against internal threats.

Ключевые слова: конфиденциальная информация; идентификация; аутентификация; регистрация; механизм; система; криптографические методы.

Confidential information; identification; authentication; registration; mechanism; the system of cryptographic methods.

Кроме организационных мер, не менее важны меры безопасности конфиденциальной информации технического характера. Рассмотрим основные механизмы и некоторые технические средства реализации обеспечения защиты от внутренней угрозы, а именно:

- Идентификация подразумевает присвоение субъектам и объектам доступа личного идентификатора и сравнение его с заданным перечнем.

- Аутентификацией (установлением подлинности) называется проверка принадлежности субъекту доступа предъявленного им идентификатора и подтверждение его подлинности1.

- После выполнения идентификации и аутентификации необходимо установить полномочия (совокупность прав) субъекта для последующего контроля санкционированного использования вычислительных ресурсов, доступных в автоматизированных системах (АС). Такой процесс называется разграничением доступа (логическим управлением). Обычно полномочия субъекта представляются списком ресурсов, доступных пользователю, и правами

по доступу к каждому ресурсу из списка.

- Регистрация представляет собой механизм системы обеспечения безопасности информации (ОБИ), фиксирующий все события, касающиеся безопасности (вход и выход субъектов доступа, запуск и завершение программ и т.д.) Для сертифицируемых по безопасности АС список контролируемых событий определен рабочим документом Федеральной службой по техническому и экспортному контролю (ФСТЭК). Эффективность системы ОБИ значительно повышается в случае дополнения регистрации аудитом - анализом протоколируемой информации. Это позволяет оперативно выявлять нарушения, определять слабые места в системе защиты, оценивать работу пользователей2.

- Криптографические методы ОБИ обеспечивают шифрование и расшифровывание конфиденциальных данных, а также используются для подтверждения подлинности источника данных и контроля целостности данных. Эти методы всегда являлись обязательным элементом безопасных автоматизированных систем

1 Драгунов О. Идентификация и аутентификация // Itech. 2008. 15

октября. С. 1.

Гладких А.А., Дементьев В.Е. Базовые принципы информационной безопасности вычислительных систем: Уч. пособие. Ульяновск, 2009. С. 103.

Информационная безопасность

(АС), но особое значение они приобрели с развитием распределенных АС и открытых ИВС (информационно-вычислительных систем), в которых нельзя обеспечить физическую защиту каналов связи.

- Экранирование - это механизм обеспечения информационной безопасности в информационно-вычислительной системе. Он служит для разграничения информационных потоков на границе защищаемой сети, причем это разграничение выполняется в двух направлениях: экранирование повышает безопасность объектов внутренней сети за счет игнорирования неавторизованных запросов из внешней среды; экранирование позволяет контролировать информационные потоки, исходящие во внешнюю среду, что повышает режим конфи-

денциальности АС.

- Контроль физического хищения чаще всего производится при помощи видеоаппаратуры. В зависимости от типа используемого оборудования системы видеонаблюдения делят на аналоговые и цифровые.

- Программные комплексы защиты от утечки конфиденциальных данных. Аnti-Leakage Software — класс продукции для контроля за конфиденциальной информацией и предотвращения ее утечки. Принципиальное отличие Anti-Leakage Software от других отраслей информационно-технологической безопасности - четкий фокус на защиту от утечки информации и взаимосвязь со смежными областями.

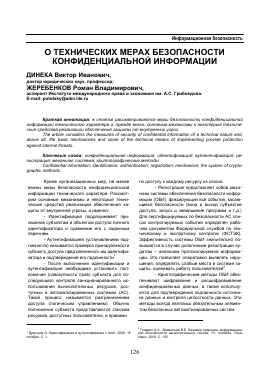

Самые популярные средства информационной безопасности отмечены на рисунке 1.

Другое

Защита от утечки данных

Шифрование данных при хранении

VPN Антиспам IDS/IPS Контроль доступа Межсетевой экран Антивирус

0 20 40 60 80 100 120

Рисунок 1. Самые популярные средства информационной безопасности

□ Величина в процентном отношении

ПРАВО И ГОСУДАРСТВО: теория и практика. 2014. № 2(110)

На наш взгляд, оценить эффективность организационных и технических мер противодействия инсайду можно, принимая во внимание, какие каналы утечки информации используются в российских условиях (данные Perimetrix1, 2009): мобильные накопители (70%), электронная почта (52%), веб-сервисы (33%), печатающие устройства (23%), интернет-пейджеры (13%)2.

Согласно тому же исследованию Perimetrix, наиболее популярными средствами борьбы с инсайдом являются контентная фильтрация (ее используют 80% опрошенных), пассивный мониторинг (77%), контроль над портами рабочих станций (75%), шифрование данных на ноутбуках3 (31%).

Причем популярность всех методов, за исключением контентной фильтрации, выросла за последние два-три года на 5-8%. Но эти показатели еще далеки от предельных: например, антивирусное программное обеспечение, межсетевые экраны и разграничение доступа применяют 100% опрошенных.

Исходя из сказанного, отметим, что проблему защиты корпоративной информации от инсайда можно разделить на две составляющие: контроль над использованием в компании стороннего программного обеспечения и защита электронной документации, вращающейся как внутри организации, так и за ее пределами.

Если говорить о контроле над использованием программного обеспечения, то представляется очень важным строго разграничить доступ сотрудников к определенным ресурсам предприятия. Условно говоря, сотрудники отдела технической поддержки не должны иметь доступ к финансовым документам, а сотрудники бухгалтерии - к информации, описывающей инновационные разработки компании.

Итак, подчеркнем, что основу для

борьбы с инсайдерскими правонарушениями составляет сбалансированный комплекс организационных мер и технических средств защиты:

- нормативно-правовая база (международные, отечественные и отраслевые стандарты, законы, подзаконные акты, нормативно-распорядительные документы ФСБ, ФСТЭК, отрасли и предприятия);

- система контроля и управления персонализированным доступом к корпоративным ресурсам предприятия (в идеале - интеграция системы контроля и управления физическим доступом в различные помещения предприятия с системой строгой аутентификации при доступе к информационной системе);

- внешний и внутренний аудит информационной безопасности предприятия;

- комплекс средств защиты от несанкционированного доступа и средств, позволяющих осуществлять управление политикой безопасности на рабочих станциях;

- мониторинг действий пользователей и проведение разбора инцидентов;

- применение технических средств, осуществляющих контроль и очистку сетевого трафика;

- кадровое обеспечение (наличие штатных специалистов, обеспечивающих защиту организации от внутренних угроз)4.

Таким образом, снижение мотивации сотрудника к нарушениям благодаря организационно-техническим мерам и сведение к минимуму самой возможности превышения прав доступа - есть два слагаемых успеха в борьбе против инсайдерских правонарушений. К этому можно добавить необходимость поддержки этих мер на уровне топ-менеджмента компании и наличие инвестиций на построение эффективной комплексной системы защиты.

1 Компания Perimetrix (ООО «Периметрикс») была создана группой «КомпьюЛинк». Задача, поставленная перед фирмой, -разработка систем защиты корпоративных секретов от

инсайдеров. _

2 Баричев С. Проблема инсайда // «^ю». 2010. № 1-2. С. 2.

3 Преображенский Е. Инсайдерские угрозы в России 2008 //

Perimetrix. 2008. 27 февраля. С. 14. 4 Баричев С. Проблема инсайда // ^ю». 2010. № 1-2. С. 3.

Для дальнейшего прочтения статьи необходимо приобрести полный текст. Статьи высылаются в формате PDF на указанную при оплате почту. Время доставки составляет менее 10 минут. Стоимость одной статьи — 150 рублей.